Организации тратят миллиарды на защиту от вредоносных программ, которую легко обойти

Getty Images / Аурих Лоусон

В прошлом году организации потратили 2 миллиарда долларов на продукты, обеспечивающие обнаружение и реагирование на конечные точки, относительно новый тип защиты для обнаружения и блокировки вредоносных программ, нацеленных на устройства, подключенные к сети. EDR, как их обычно называют, представляют собой новый подход к обнаружению вредоносных программ. Статический анализ, один из двух более традиционных методов, ищет подозрительные признаки в ДНК самого файла. Динамический анализ, другой более распространенный метод, запускает ненадежный код в защищенной «песочнице», чтобы проанализировать, что он делает, чтобы подтвердить его безопасность, прежде чем разрешить ему полный доступ к системе.

EDR, которые, по прогнозам, принесут доход в размере 18 миллиардов долларов к 2031 году и продаются десятками охранных компаний — используйте совершенно другой подход. Вместо того, чтобы заранее анализировать структуру или выполнение кода, EDR отслеживают поведение кода, когда он выполняется внутри машины или сети. Теоретически он может остановить атаку программы-вымогателя, обнаружив, что процесс, запущенный на сотнях машин за последние 15 минут, массово шифрует файлы. В отличие от статического и динамического анализа, EDR похож на охранника, который использует машинное обучение для отслеживания в режиме реального времени действий внутри машины или сети.

Ноль и Хименес

Оптимизация обхода EDR

Несмотря на шумиху вокруг EDR, новые исследования показывают, что защиту, которую они обеспечивают, не так уж сложно обойти опытным разработчикам вредоносных программ. На самом деле, по оценкам исследователей, участвовавших в исследовании, уклонение от EDR добавляет всего одну дополнительную неделю времени разработки к типичному заражению крупной организационной сети. Это связано с тем, что два довольно простых метода обхода, особенно в сочетании, по-видимому, работают с большинством EDR, доступных в отрасли.

«Уклонение от EDR хорошо задокументировано, но больше похоже на ремесло, чем на науку», — написал в электронном письме Карстен Ноль, главный научный сотрудник берлинской SRLabs. «Что нового, так это понимание того, что объединение нескольких хорошо известных методов дает вредоносное ПО, которое обходит все протестированные нами EDR. Это позволяет хакеру оптимизировать свои усилия по обходу EDR».

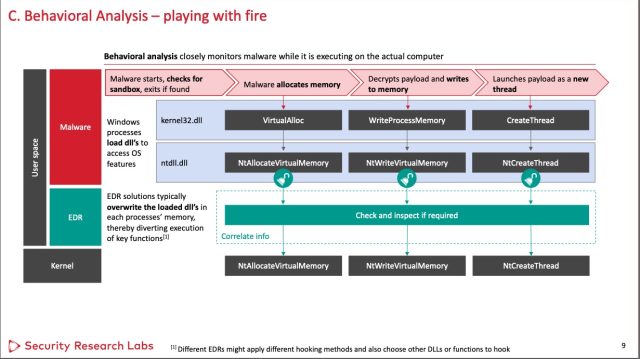

Как вредоносные, так и безопасные приложения используют библиотеки кода для взаимодействия с ядром ОС. Для этого библиотеки обращаются непосредственно к ядру. EDR работают, прерывая этот нормальный поток выполнения. Вместо вызова ядра библиотека сначала вызывает EDR, который затем собирает информацию о программе и ее поведении. Чтобы прервать этот поток выполнения, EDR частично перезаписывают библиотеки дополнительным кодом, известным как «перехватчики».

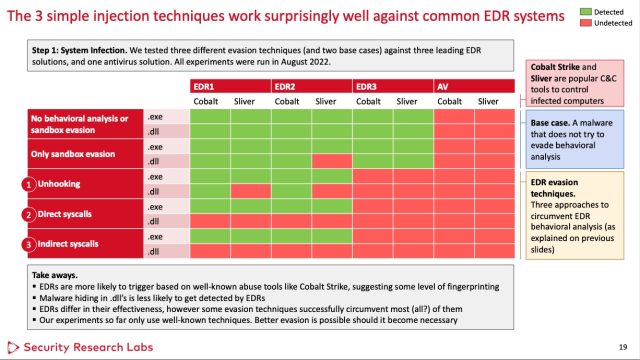

Нол и его коллега из SRLabs Хорхе Хименес протестировали три широко используемых EDR, продаваемых Symantec, SentinelOne и Microsoft, которые, по их мнению, достаточно точно отражают предложения на рынке в целом. К удивлению исследователей, они обнаружили, что все трое были обойдены с помощью одного или обоих из двух довольно простых методов уклонения.

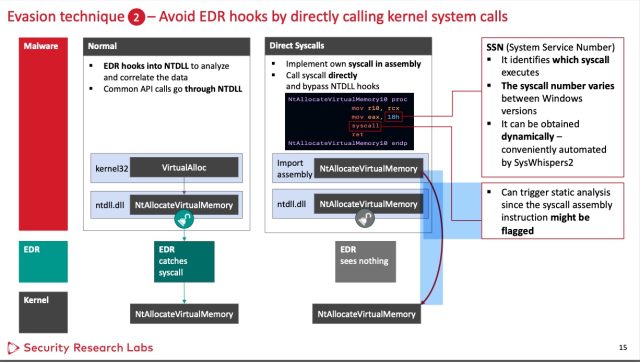

Методы нацелены на крючки, которые используют EDR. Первый метод обходит функцию ловушки и вместо этого делает прямые системные вызовы ядра. Несмотря на успех против всех трех протестированных EDR, это избегание хуков может вызвать подозрение у некоторых EDR, поэтому оно не является надежным.

Ноль и Хименес

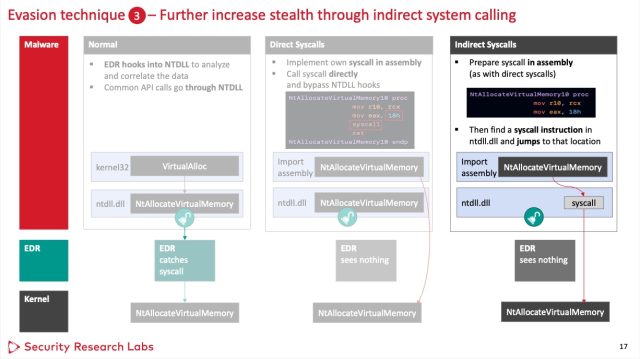

Второй метод при реализации в динамически подключаемая библиотека файл, также работал против всех трех EDR. Он включает в себя использование только фрагментов перехваченных функций, чтобы предотвратить срабатывание перехватчиков. Для этого вредоносное ПО делает непрямые системные вызовы. (Третья техника, включающая функции отцепления, работала против одного EDR, но была слишком подозрительной, чтобы обмануть двух других испытуемых.)

Ноль и Хименес

В лаборатории исследователи упаковали две часто используемые вредоносные программы — одну под названием Cobalt Strike и другую Silver — в файлы .exe и .dll, используя каждый метод обхода. Один из EDRS — исследователи не уточняют, какой именно — не смог обнаружить ни один из образцов. Два других EDR не смогли обнаружить образцы, полученные из файла .dll, при использовании любого из этих методов. На всякий случай исследователи также протестировали обычное антивирусное решение.

Ноль и Хименес

Исследователи подсчитали, что типичное базовое время, необходимое для компрометации вредоносной программой крупной корпоративной или организационной сети, составляет около восьми недель командой из четырех экспертов. Хотя считается, что уклонение от EDR замедляет процесс, открытие того, что два относительно простых метода могут надежно обойти эту защиту, означает, что разработчикам вредоносного ПО может не потребоваться много дополнительной работы, как некоторые могут подумать.

«В целом, EDR добавляют около 12 процентов или одну неделю хакерских усилий при компрометации крупной корпорации — если судить по типичному времени выполнения упражнения красной команды», — написал Нол.

Исследователи представили свои выводы на прошлой неделе на конференции по безопасности Hack in the Box в Сингапуре. Нол сказал, что производители EDR должны сосредоточиться на обнаружении вредоносного поведения в более общем плане, а не только на конкретном поведении самых популярных хакерских инструментов, таких как Cobalt Strike. Этот чрезмерный акцент на конкретном поведении делает уклонение от EDR «слишком легким для хакеров, использующих более специализированные инструменты», — пишет Нол.

«В дополнение к улучшенным EDR на конечных точках мы по-прежнему видим потенциал динамического анализа в песочницах», — добавил он. «Они могут работать в облаке или подключаться к почтовым шлюзам или веб-прокси и отфильтровывать вредоносное ПО еще до того, как оно достигнет конечной точки».