Ботнет, который скрывался в течение 18 месяцев, может похвастаться одним из самых крутых методов торговли

Это не то обнаружение безопасности, которое случается часто. Ранее неизвестная хакерская группа использовала новый бэкдор, первоклассное мастерство и программную инженерию для создания шпионского ботнета, который был практически невидим во многих сетях-жертвах.

Группа, которую охранная фирма Mandiant называет UNC3524, провела последние 18 месяцев, проникая в сети жертв с необычной скрытностью. В случаях, когда группа выбрасывается, она не тратит время на повторное заражение среды жертвы и продолжается с того места, на котором остановились. Есть много ключей к его скрытности, в том числе:

- использование уникального бэкдора, который Mandiant называет Quietexit, который работает на балансировщиках нагрузки, контроллерах беспроводных точек доступа и других типах устройств IoT, которые не поддерживают антивирус или обнаружение конечных точек. Это затрудняет обнаружение традиционными средствами.

- настроенные версии бэкдора, которые используют имена файлов и даты создания, аналогичные легитимным файлам, используемым на конкретном зараженном устройстве.

- нестандартный подход, который отдает предпочтение обычным программным интерфейсам и инструментам Home windows, а не пользовательскому коду, с целью оставить как можно более легкий след.

- необычный способ, которым бэкдор второго уровня подключается к инфраструктуре, контролируемой злоумышленниками, по сути, действуя как сервер с шифрованием TLS, который проксирует данные через SOCKS-протокол

Туннельный фетиш с SOCKS

В сообщениеисследователи Mandiant Дуг Бинсток, Мелисса Дерр, Джош Мадли, Тайлер Маклеллан и Крис Гарднер написали:

На протяжении всей своей деятельности злоумышленник демонстрировал изощренную операционную безопасность, которую мы видим лишь у небольшого числа злоумышленников. Злоумышленник избежал обнаружения, действуя с устройств в слепых зонах среды жертвы, включая серверы с необычными версиями Linux и сетевые устройства с непрозрачными операционными системами. Эти устройства и устройства работали под управлением версий операционных систем, которые не поддерживались средствами безопасности на основе агентов, и часто имели ожидаемый уровень сетевого трафика, который позволял злоумышленникам скрыться. Использование субъектом угрозы туннелера QUIETEXIT позволило им в значительной степени выжить. вне земли, без необходимости использования дополнительных инструментов, что еще больше снижает вероятность обнаружения. Это позволило UNC3524 оставаться незамеченным в средах-жертвах в некоторых случаях более 18 месяцев.

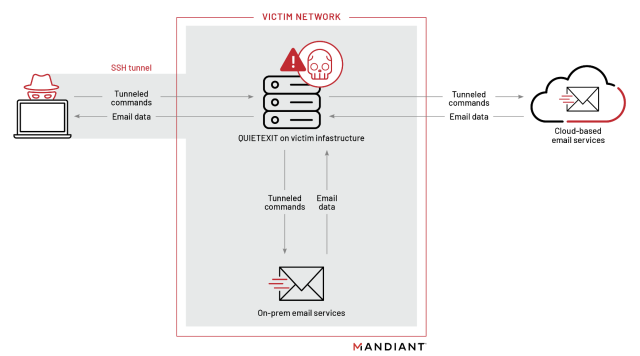

Туннель SOCKS позволил хакерам эффективно подключить свои управляющие серверы к сети жертвы, где они могли запускать инструменты, не оставляя следов ни на одном из компьютеров жертвы.

Мандиант

Вторичный бэкдор предоставил альтернативный способ доступа к зараженным сетям. Он был основан на версии легитимного reGeorg веб-шелл, который был сильно запутан, чтобы затруднить обнаружение. Злоумышленник использовал его в случае, если основной бэкдор перестал работать. Исследователи объяснили:

Оказавшись в среде жертвы, злоумышленник потратил время на идентификацию веб-серверов в среде жертвы и удостоверился, что они нашли тот, который был доступен из Интернета, прежде чем копировать на него REGEORG. Они также позаботились о том, чтобы назвать файл так, чтобы он гармонировал с приложением, работающим на скомпрометированном сервере. Mandiant также наблюдал случаи, когда UNC3452 использовал отметку времени. [referring to a tool available here for deleting or modifying timestamp-related information on files] чтобы изменить временные метки стандартной информации веб-оболочки REGEORG, чтобы они соответствовали другим файлам в том же каталоге.

Один из способов, с помощью которого хакеры ведут себя сдержанно, заключается в том, что они предпочитают стандартные протоколы Home windows вредоносному ПО для бокового перемещения. Чтобы перейти к интересующим системам, UNC3524 использовал настроенную версию WMIEXECинструмент, который использует инструментарий управления Home windows для установки оболочки в удаленной системе.

В конце концов, Quietexit достигает своей конечной цели: получает доступ к учетным записям электронной почты руководителей и ИТ-персонала в надежде получить документы, связанные с такими вещами, как корпоративное развитие, слияния и поглощения и крупные финансовые транзакции.

«После того, как UNC3524 успешно получил привилегированные учетные данные для почтовой среды жертвы, они начали делать запросы API веб-служб Trade (EWS) либо к локальной среде Microsoft Trade, либо к среде Microsoft 365 Trade On-line», — пишут исследователи Mandiant. «В каждой из сред жертвы UNC3524 субъект угрозы будет нацеливаться на подмножество почтовых ящиков…».