Приложение Google Play, загруженное более 10 000 раз, содержало RAT для кражи данных

Вредоносное приложение, загруженное из Google Play более 10 000 раз, тайно установило троянскую программу удаленного доступа, которая похищала пароли пользователей, текстовые сообщения и другие конфиденциальные данные, сообщила охранная фирма.

Обнаружен троянец, известный под названиями TeaBot и Anatsa в прошлом мае. Он использовал программное обеспечение для потоковой передачи и злоупотреблял службами специальных возможностей Android таким образом, что позволял создателям вредоносных программ удаленно просматривать экраны зараженных устройств и взаимодействовать с операциями, выполняемыми устройствами. В то время TeaBot был запрограммирован на кражу данных из предопределенного списка приложений примерно из 60 банков по всему миру.

Во вторник охранная фирма Cleafy сообщил что TeaBot вернулся. На этот раз троян распространялся через вредоносное приложение под названием QR Code & Barcode Scanner, которое, как следует из названия, позволяло пользователям взаимодействовать с QR-кодами и штрих-кодами. Приложение было установлено более 10 000 раз, прежде чем исследователи Cleafy уведомили Google о мошеннической деятельности, и Google удалил его.

«Одним из самых больших отличий[s]по сравнению с образцами, обнаруженными в течение … мая 2021 года, является увеличение целевых приложений, которые теперь включают домашние банковские приложения, страховые приложения, криптокошельки и криптобиржи», — написали исследователи Клифи. «Менее чем за год количество целевых приложений TeaBot выросло более чем на 500 %, увеличившись с 60 до более чем 400».

В последние месяцы TeaBot также начал поддерживать новые языки, включая русский, словацкий и китайский, для отображения пользовательских сообщений на зараженных телефонах. Мошенническое приложение-сканер, распространяемое в Play, было обнаружено как вредоносное только двумя службами защиты от вредоносных программ, и на момент загрузки оно запрашивало лишь несколько разрешений. Во всех обзорах приложение изображалось как законное и хорошо функционирующее, из-за чего менее опытным людям было труднее распознать TeaBot как риск.

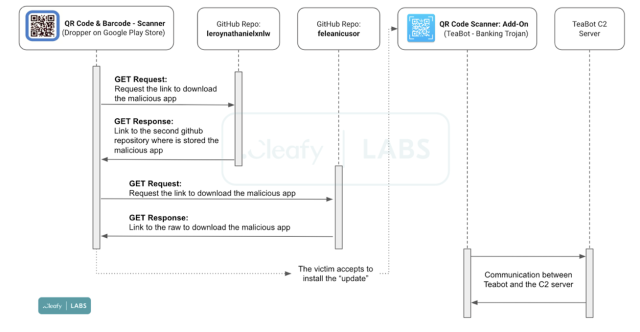

После установки вредоносное приложение QR Code & Barcode Scanner отображало всплывающее окно, информирующее пользователей о наличии обновления. Но вместо того, чтобы сделать обновление доступным через Play, как обычно, всплывающее окно загрузило его из двух конкретных репозиториев GitHub, созданных пользователем по имени feleanicusor. Два репозитория, в свою очередь, установили TeaBot.

Этот график дает обзор цепочки заражения, разработанной авторами TeaBot:

Клифи

Исследователи Клифи писали:

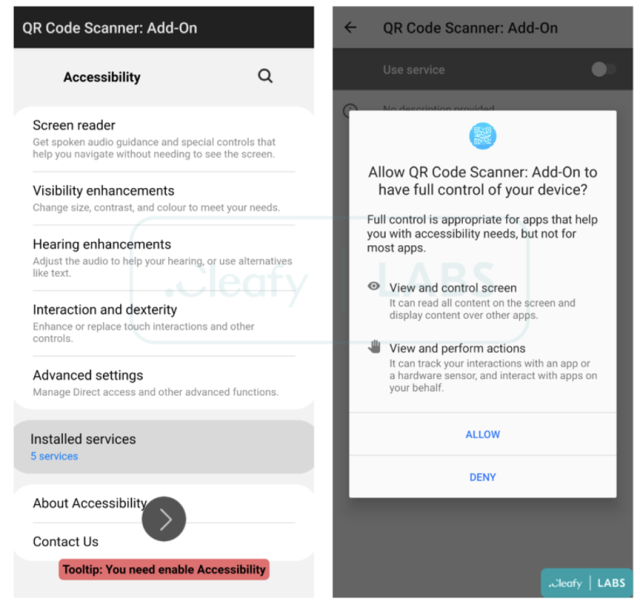

Как только пользователи соглашаются загрузить и выполнить поддельное «обновление», TeaBot начнет процесс установки, запросив разрешения Служб специальных возможностей, чтобы получить необходимые привилегии:

- Экран просмотра и управления: используется для получения конфиденциальной информации, такой как учетные данные для входа, SMS, коды 2FA с экрана устройства.

- Просмотр и выполнение действий: используется для получения разного рода разрешений сразу после этапа установки и для выполнения вредоносных действий на зараженном устройстве.

Клифи

TeaBot — это новейшее вредоносное ПО для Android, которое распространяется через официальный рынок приложений Google. Компания, как правило, быстро удаляет вредоносные приложения после того, как о них сообщается, но продолжает изо всех сил пытаться идентифицировать вредоносное ПО самостоятельно. Представители Google не ответили на электронное письмо с просьбой прокомментировать это сообщение.

В опубликованном во вторник посте Cleafy есть список индикаторов, которые люди могут использовать, чтобы определить, установили ли они вредоносное приложение.

Изображение в списке Гетти Изображений